martes, 7 de junio de 2016

viernes, 3 de junio de 2016

jueves, 2 de junio de 2016

martes, 31 de mayo de 2016

domingo, 29 de mayo de 2016

BIBLIOGRAFIAS

- http://www.gcfaprendelibre.org/tecnologia/curso/informatica_basica/empezando_a_usar_un_computador/2.do

- http://www.informatica-hoy.com.ar/aprender-informatica/Que-es-el-sistema-operativo.php

- http://www.gcfaprendelibre.org/tecnologia/curso/virus_informaticos_y_antivirus/los_virus_informaticos/1.do

- http://www.alegsa.com.ar/Dic/suite.php

- http://es.slideshare.net/manuelit17/tipos-de-usuarios

- http://www.monografias.com/trabajos35/dispositivos-almacenamiento/dispositivos-almacenamiento.shtml

- https://es.wikipedia.org/wiki/Sistema

SISTEMAS OPERATIVOS MOVILES Y VIRUS DE BLUETOOTH

Un sistema operativo móvil o SO móvil es un sistema operativo que controla un dispositivo móvil al igual que los PCs que utilizanWindows o Linux, los dispositivos moviles tienen sus sistemas operativos como Android, IOs entre otros. Los sistemas operativos móviles son mucho más simples y están más orientados a la conectividad inalámbrica, los formatos multimedia para móviles y las diferentes maneras de introducir información en ellos.

Algunos de los sistemas operativos utilizados en los dispositivos móviles están basados en el modelo de capas.

VIRUS DE BLUETOOTH

revenirme de los virus que se transfieren via bluetooth y si esxiste algun antivirus que se pueda enviar por el mismo medio porque se que mx one sirve para los celulares para su funcionamiento y si se lo pueda pasar a un amigo que le infectaron su celular

La gente de F-Secure acaba de poner online dos videos para mostrar como se infecta un celular Nokia con Symbian OS con el virus CommWarrior y el Cabir. (Video Commwarrior – Video Cabir).Y es bastante interesante ver que los procesos de infección terminan siendo causados por la gente al aceptar conexiones de otros dispositivos Bluetooth en el área. Digo, no es que algo va a entrar en tu celular sin que uno se de cuenta y de golpe vas a ver tu celular infectado sin arreglo.

Un virus que quiere entrar en un celular te pide al menos 4 confirmaciones antes de poder instalarse ¿entonces porque la gente sigue con problemas de seguridad en sus celulares? Porque no siempre actuan coherentemente y terminan cayendo en las trampas.

MOVILES Y ORDENADORES DE MANO

Los avances tecnológicos han llevado a los medios a expandirse y contraerse al mismo tiempo. La transmisión digital ha producido más oportunidades más baratas para los difusores, y una mayor opción para los consumidores de los medios. Las organizaciones de medios ahora difunden información a través de una multitud de plataformas para satisfacer a sus audiencias.

Los medios han debido:

- diversificar la manera en que ofrecen contenidos

- diversificar la velocidad en que el contenido se vuelve disponible

- tener en cuenta la información crecientemente generada por personas ajenas a los medios.

Algunas organizaciones de medios han respondido con la compra de grandes porciones del mercado de los medios. Estas fusiones pueden ser preocupantes por cuestiones de diversidad y pluralismo.

‘El periodismo ciudadano’ se ha desarrollado e incluye blogueros, usuarios de medios sociales y otras fuentes de información ‘no profesionales’. Las organizaciones de medios tradicionales ya no son más los únicos guardianes de la información que se ha visto democratizada.

Hoy en día la información se transmite alrededor del mundo en segundos. Ahora se publica información que de otra manera nunca hubiera sido accesible.

- Los ataques contra los manifestantes Neda Agha-Soltan en Irán y Ian Tomlinson en el Reino Unido nunca hubieran sido conocidos sino hubieran sido difundidos usando los nuevos medios.

- Wikileaks ha publicado docenas de documentos que revelan corrupción y abusos por parte de aquellos en el poder, incluyendo gobiernos.

- Twitter ha sido usado para revelar super-medidas cautelares en el Reino Unido y para inspirar protestas en masa en Túnez.

En 2012, 664 millones de sitios Web ofrecen información y comentario sobre una vasta serie de temas, en muchos idiomas y formas. Comunidades en línea como Wikipedia utilizan los conocimientos de millones de usuarios para crear bases de datos de conocimiento exhaustivas. Los motores de búsqueda proveen herramientas para halla información de una manera rápida y con un esfuerzo mínimo.

En el mundo en desarrollo, las tecnologías de comunicación e información y los nuevos medios son utilizados para ayudar al desarrollo. También ofrecen a las personas viviendo en la pobreza acceso a información que los ayuda a tomar mejores decisiones acerca de sus vidas.

VIRUS TROYANOS Y GUSANOS

VIRUS

Es un malware que tiene por objetivo alterar el funcionamiento normal del ordenador, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en una computadora, aunque también existen otros más inofensivos, que solo producen molestias.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

El funcionamiento de un virus informático es conceptualmente simple. Se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda residente (alojado) en la memoria RAM de la computadora, incluso cuando el programa que lo contenía haya terminado de ejecutar. El virus toma entonces el control de los servicios básicos del sistema operativo, infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución. Finalmente se añade el código del virus al programa infectado y se graba en el disco, con lo cual el proceso de replicado se completa

TROYANOS

En informática, se denomina caballo de Troya, o troyano, a un software malicioso que se presenta al usuario como unprograma aparentemente legítimo e inofensivo, pero que, al ejecutarlo, le brinda a un atacante acceso remoto al equipo infectado. El término troyano proviene de la historia del caballo de Troya mencionado en la Odisea de Homero.

Los troyanos pueden realizar diferentes tareas, pero, en la mayoría de los casos, crean una puerta trasera (en inglésbackdoor) que permite la administración remota a un usuario no autorizado.3

Un troyano no es de por sí, un virus informático, aun cuando teóricamente pueda ser distribuido y funcionar como tal. La diferencia fundamental entre un troyano y un virus consiste en su finalidad. Para que un programa sea un "troyano" solo tiene que acceder y controlar la máquina anfitriona sin ser advertido, normalmente bajo una apariencia inocua. Al contrario que un virus, que es un huésped destructivo, el troyano no necesariamente provoca daños, porque no es ese su objetivo.

GUSANOS

Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.

Los gusanos informáticos se propagan de computadora a computadora, pero a diferencia de un virus, tiene la capacidad a propagarse sin la ayuda de una persona. Lo más peligroso de los worms o gusanos informáticos es su capacidad para replicarse en el sistema informático, por lo que una computadora podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador a gran escala.

A diferencia de un virus, un gusano no necesita alterar los archivos de programas, sino que se encuentra en la memoria y se duplica a sí mismo. Los gusanos casi siempre causan problemas en la red (aunque sea simplemente consumiendo ancho de banda), mientras que los virus siempre infectan o corrompen los archivos de la computadora que atacan.

Los gusanos se basan en una red de computadoras para enviar copias de sí mismos a otros nodos (es decir, a otras terminales en la red) y son capaces de llevar esto a cabo sin intervención del usuario, propagándose utilizando Internet, basándose en diversos métodos, como SMTP, IRC, P2P, entre otros.

¿COMO FORMATEAR UNA COMPUTADORA?

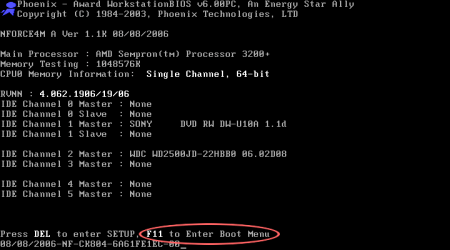

- Inserta el CD o USB booteable con el Sistema Operativo que vayas a instalar y apaga tu PC.

- Enciende la PC y entra al BOOT MENU, la tecla para acceder puede variar entre PCs pero las más comunes son: F1, F2, F8, F9, F10, F11 y F12. Justo al encender comúnmente aparece cuál de las teclas debes oprimir, dura un par de segundos así que pon atención.

- Ahora Windows cargará los archivos de instalación y te guiará por una serie de pasos y procesos para configurar tu “NUEVA PC”

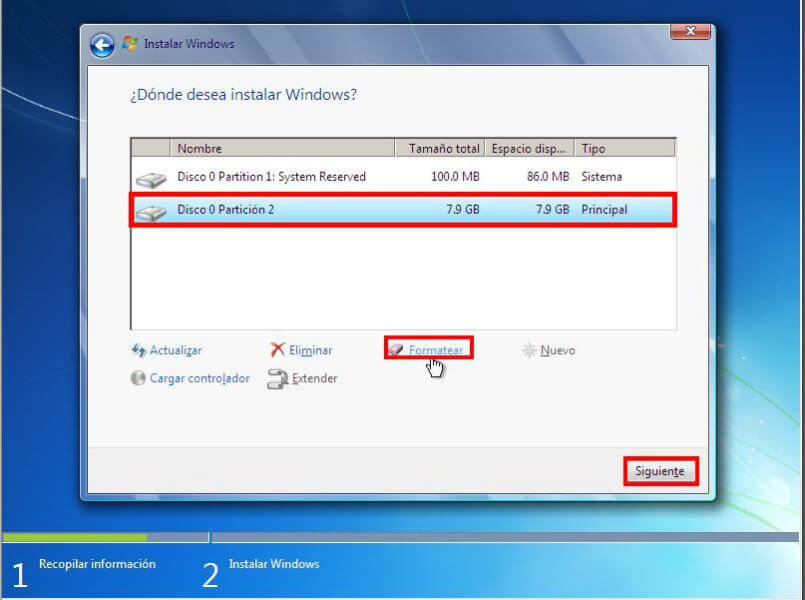

- Vamos a formatear el disco duro, para esto tendremos una pantalla con 2 opciones, daremos clic en Personalizada (avanzada).

- Abrirá una pantalla que enlistará los Discos Duros instalados o las particiones en caso de que tengas un Disco Duro particionado.

- Quedará un solo Disco Duro en la lista, esto es porque eliminamos todas las particiones, seleccionamos el único elemento que nos queda y le damos NUEVO.

- Seleccionen la partición de mayor tamaño y den clic en SIGUIENTE. Empezará a correr un proceso que reiniciará un par de veces su equipo, es normal.

CUESTIONARIO

- ¿COMO CREO UNA UNIDAD DE RECUPERACION? Haciendo un respaldo o backup para la copia de datos originales para disponer de un medio para recuperarlos

- ¿COMO RESTAURO EL SISTEMA OPERATIVO PARA QUE SIRVA SIN DAÑARLO O AFECTAR IMAGENES Y DOCUMENTOS? Haga clic en Inicio, escriba restaurar sistema en el cuadro Iniciar búsqueda y haga clic en Restaurar sistema en la lista Programas.Si se le pide la contraseña del administrador o que confirme la acción, escriba su contraseña o haga clic enContinuar.En el cuadro de diálogo Restaurar sistema, haga clic en Elegir otro punto de restauración y, a continuación, haga clic en SiguienteEn la lista de puntos de restauración, haga clic en uno que se haya creado antes de comenzar a experimentar el problema y, a continuación, haga clic en Siguiente.Haga clic en Finalizar.El equipo se reinicia y los archivos y configuración del sistema vuelven al estado en el que se encontraban en el momento que se creó el punto de restauración.

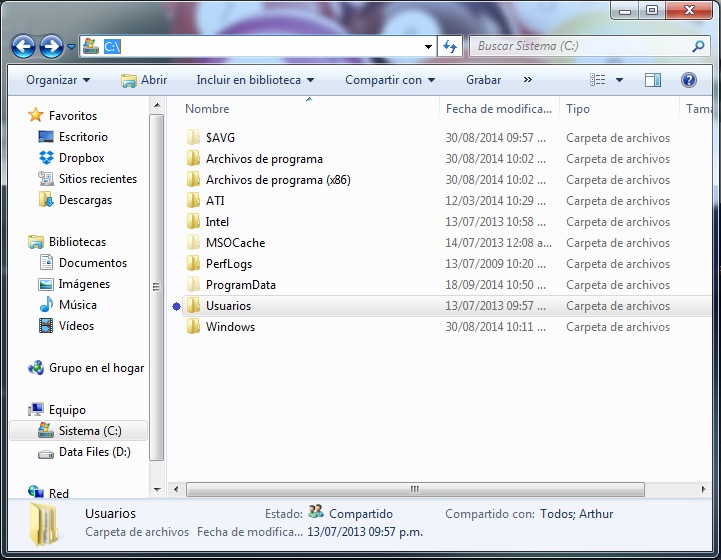

- ¿QUE ES UN GRUPO DE TRABAJO?Un grupo de trabajo es un conjunto de computadoras que comparten recursos. En el modelo degrupo de trabajo no existe un servidor central y computadoras clientes, sino que son redes de igual a igual donde cualquier computadora puede cumplir ambos roles.En los sistemas anteriores a Windows XP la autentificación se producía a nivel de recursos: las carpetas compartidas podian ser protegidas por contraseñas. Para acceder al recurso bastaba estar en la red, conocer la ubicacion del recurso y su contraseña.A partir de Windows XP se introduce el concepto de usuario también en los grupos de trabajo; cada equipo conserva una lista de los usuarios autorizados y los recursos disponibles. Como las listas de acceso estan descentralizadas (en cada equipo), para dar acceso a un recurso hay que dar de alta a cada nuevo usuario en cada ordenador.

- ¿COMO SE CONFIGURA?En Windows XP, para cambiar el grupo de trabajo al que pertenece nuestro equipo hay que:Hacer click en el menú "Inicio

- Hacer click derecho en "Mi Pc"

- En el menú desplegable seleccionar la opción "Propiedades"

- Ir a la pestaña "Nombre de equipo"

- Hacer click en el botón "Cambiar.

- Cambiar el contenido del campo "Grupo de trabajo" por el nombre del grupo de trabajo al cual queremos pertencer

5.¿COMO CONFIGURO EL COMPORTAMIENTO BOTON ENCENDIDO-APAGADO?

- Abra Opciones de energía haciendo clic en el botón Inicio, en Panel de control, en Sistema y seguridad y, a continuación, en Opciones de energía.

- En la página Seleccionar un plan de energía, en el panel izquierdo, haga clic en Elegir el comportamiento de los botones de encendido.

- En la página Definir los botones de encendido y activar la protección con contraseña, junto a Al presionar el botón de encendido, seleccione la acción que desea que el equipo realice cuando se presione el botón de encendido.Si tiene un equipo portátil, puede elegir configuraciones distintas para cuando el equipo portátil funcione con batería y para cuando lo haga con corriente alterna.

- Haga clic en Guardar cambios.

PROGRAMAS QUE CREAN RESPALDOS Y SISTEMAS DE SEGURIDAD

Una "copia de seguridad", "copia de respaldo" o también llamado "backup" (su nombre en inglés) en tecnologías de la información e informática es una copia de los datos originales que se realiza con el fin de disponer de un medio para recuperarlos en caso de su pérdida. Las copias de seguridad son útiles ante distintos eventos y usos: recuperar los sistemas informáticos y los datos de una catástrofe informática, natural o ataque; restaurar una pequeña cantidad de archivos que pueden haberse eliminadoaccidentalmente, corrompido, infectado por un virus informático u otras causas; guardar información histórica de forma más económica que los discos duros y además permitiendo el traslado a ubicaciones distintas de la de los datos originales; etc..

El proceso de copia de seguridad se complementa con otro conocido como restauración de los datos (en inglés restore), que es la acción de leer y grabar en la ubicación original u otra alternativa los datos requeridos.

BACKUP:Es la copia total o parcial de información importante como respaldo frente a eventualidades.

La copia de seguridad debería ser guardada en un soportealmacenamiento diferente del original, para evitar que un fallo en el mismo pueda estropear el original y la copia. Por ejemplo, tenemos archivos importantes en un disco duro de la PC, lo ideal sería hacerles una copia de seguridad almacenada en unpendrive o en una unidad de almacenamiento en la nube.Los backups se utilizan para contar con una o más copias de información considerada importante y así poder recuperarla en el caso de pérdida de la copia original.

PURESYNC:Una herramienta gratuita para Windows que nos permite hacer copias de documentos de todo tipo, desde música hasta Word, y sincronizarlos de forma automática con un dispositivo externo.

Esta sincronización puede ir en una sola dirección o en ambas. La primera solamente permite pasar archivos de una carpeta otra, mientras que la sincronización bidireccional permite sincronizar archivos ente dos carpetas, vamos, que se intercambiarían los archivos entre la carpeta A y la carpeta B.

Desde la web del autor podemos descargar PureSync de forma completamete gratuita, la versión mas reciente ha mejorado bastante, y están tratando de hacer que tenga una interfaz mas amigable para que las personas puedan usarlo sin demasiadas dificultades.

https://basicoyfacil.wordpress.com/2008/11/03/que-es-una-copia-de-seguridad/

https://basicoyfacil.wordpress.com/2008/11/03/que-es-una-copia-de-seguridad/

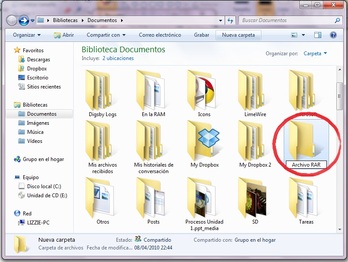

COMPRIMIR Y DESCOMPRIMIR

Los archivos comprimidos ocupan menos espacio de almacenamiento y se pueden transferir a otros equipos más rápidamente que los archivos sin comprimir. Puede trabajar con carpetas y archivos comprimidos de la misma manera que lo hace con carpetas y archivos sin comprimir. También puede combinar varios archivos en una carpeta comprimida única, facilitando el compartir un grupo de archivos, puesto que sólo tiene que adjuntar una carpeta a un mensaje de correo electrónico en lugar de varios archivos.

.

.

Para comprimir un archivo o una carpeta.

- Busque el archivo o la carpeta que desee comprimir

- Haga clic con el botón secundario en el archivo o la carpeta, seleccione Enviar a y, a continuación, haga clic en Carpeta comprimida (en zip).Se crea una nueva carpeta comprimida. Para cambiar el nombre, haga clic con el botón secundario en la carpeta, haga clic en Cambiar nombre y, a continuación, escriba el nuevo nombre

|

| Agregar leyenda |

Para extraer archivos o carpetas de carpetas comprimidas.

- Busque la carpeta comprimida de la que desea extraer archivos o carpetas.

- Realice una de estas acciones:

Para extraer un único archivo o carpeta, haga doble clic en la carpeta comprimida para abrirla. A continuación, arrastre el archivo o carpeta desde la carpeta comprimida hasta la nueva ubicación. Para extraer todo el contenido de la carpeta comprimida, haga clic con el botón secundario en la carpeta, haga clic en Extraer todo y, a continuación, siga las instrucciones.

NECESIDADES DE LOS USUARIOS MANDAN

Dependiendo del usuario del software es lo que vamos a instalar el usuario final designa a la persona o personas que van a manipular de manera directa un producto de software. Usuario final no es necesariamente sinónimo de cliente o comprador. Una compañía puede ser un importante comprador de software, pero el usuario final puede ser solamente un empleado o grupo de empleados dentro de la compañía, como una secretaria o un capturista. El concepto clave es la interacción directa con el programa, no la propiedad.

En el caso del software de gran distribución, el cliente o comprador es por lo general el mismo que el usuario final.

La costumbre tendería a hacernos pensar en “consumidores finales”, pero el término “consumidor” no es adecuado en el software, ya que la gran mayoría de los recursos de no se agotan al utilizarlos.

REQUERIMIENTOS DE HARDWARE Y SOFTWARE

Los presentes son los requerimientos mínimos recomendados, tanto para servidores como para estaciones de trabajo. Algunas de las razones que pueden hacer variar estos valores son:

- Cantidad de usuarios

- Otras aplicaciones que corran en el servidor

- Tamaño y cantidad de los documentos

- Rol del usuario que utilice la estación de trabajo

- Web App. Server y el RDBMS compartiendo el servidor

Software

- Sistema Operativo: Microsoft Windows. También puede utilizarse Mac o Linux, siempre que el usuario tenga conocimientos para lograr superar conflictos de compatibilidad.

- Aplicaciones:

- Antivirus.

- Navegador de Internet (Mozilla FireFox).

- Procesador de texto (por ejemplo Microsoft Word u Open Office Writer).

- Hoja de cálculo (por ejemplo Microsoft Excel).

- Visor de presentaciones Power Point (por ejemplo Microsoft Power Point o Open Office Impress).

- Lector de archivos PDF (por ejemplo Acrobat Reader).

- Reproductor de audio y video (por ejemplo Microsoft Media Player o VLC Media Player).

- Descompresor de archivos zip, rar (por ejemplo WinZip, 7 zip, WinRar).

- SKYPE.

- Visor de imágenes (por ejemplo XnView, IrfanView).

PROCESADORES DE TEXTO:El procesador de texto es un tipo de aplicación informática para la creación, edición, modificación y procesamiento de documentos de texto con formato (tal como el tipo y tamaño de la tipografía, adición de gráficos, etc.), a diferencia de los editores de texto, que manejan solo texto simple.

Los procesadores de textos son una clase de software con múltiples funcionalidades para la redacción, con diferentes tipografías, tamaños de letras o caracteres, colores, tipos de párrafos, efectos artísticos y otras opciones.

Representa una alternativa moderna a las antiguas máquinas de escribir, siendo mucho más potente y versáti

HOJA DE CALCULO:Una hoja de cálculo o planilla electrónica es un tipo de documento, que permite manipular datos numéricos y alfanuméricos dispuestos en forma de tablas compuestas por celdas (las cuales se suelen organizar en una matriz bidimensional de filas y columnas).

La celda es la unidad básica de información en la hoja de cálculo, donde se insertan los valores y las fórmulas que realizan los cálculos. Habitualmente es posible realizar cálculos complejos con fórmulas y/o funciones y dibujar distintos tipos de gráficas.

POWER POINT:es un programa de presentación, desarrollado por la empresa Microsoft, para sistemas operativosWindows y Mac OS. Viene integrado en el paquete ofimático llamado Microsoft Office como un elemento más, que puede aprovechar las ventajas que le ofrecen los demás componentes del equipo para obtener un resultado óptimo.

PowerPoint es uno de los programas de presentación más extendidos. Es ampliamente utilizado en distintos campos de la enseñanza, los negocios, etc. Según cifras de Microsoft, cada día son realizadas aproximadamente 30 millones de presentaciones con PowerPoint (PPT)

http://www.ecured.cu/Usuario_(Inform%C3%A1tica)

http://www.ecured.cu/Usuario_(Inform%C3%A1tica)

SUITES OFFICE

Un paquete de oficina o paquete ofimático, una suite de oficina o suite ofimática, una serie de oficina o serie ofimática, es la recopilación de aplicaciones informáticas utilizadas en oficinas, para realizar diferentes funciones sobre archivos y documentos, como crear, modificar, organizar, escanear, imprimir, entre otros.

El desarrollo de los programas de oficina en paquetes en lugar de hacerse individualmente puede atribuirse a la necesidad de interoperatividad entre aplicaciones y a la reducción de costos de adquisición en el caso de las suites ofimáticas comerciales.

En la actualidad, entre los paquetes de oficina más utilizados se encuentran, por parte del software privativo, Microsoft Office. Para los computadores Mac de Apple la compañía desarrolla la suite iWork. Y respecto al software libre, está LibreOffice, desarrollado por The Document Foundation. Si bien estos programas usan o han usado sus propios formatos de archivo, en la actualidad los tres usan o permiten exportar sus documentos a los formatos estándares OpenDocument, Office Open XML o ambos

BM Lotus Symphony es una suite ofimática que se puede utilizar para reemplazar el pack office. Este paquete pone a su disposición un procesador de textos (Symphony Document), una hoja de cálculo (Symphony Spreadsheets) y una herramienta de presentación (Symphony Presentation) para ayudarte a realizar tus proyectos personales y profesionales. También dispone de un formato abierto de dato (ODF), lo que le permite importar, editar y guardar una variedad de formatos por ejemplo como los documentos de Microsoft Office. Soporta el añadido de plugins y la exportación de sus documentos en formato PDF.

IBM Lotus Symphony es gratuito pero requiere una inscripción en el sitio oficial del programa para poder empezar la descarga.

Adobe Buzzword te permite crear un documento, compartirlo con tus colegas, luego organizar el equipo de colaboración en la Web para hacerlo analizar. Buzzword se ejecuta en servidores Adobe asegurados, en los cuales son también almacenados tus comentarios; estos están siempre disponibles en la Web.

Buzzword propone dos tipos de visualización, el Organizador de documentos y el Editor. La visualización de inicio depende de la manera en la que accedes a Buzzword. Si alguien te envía un mensaje electrónico con un enlace hacia un documento Buzzword, haz clic en este enlace, abre el documento en el Editor. Empieza Buzzword desde Acrobat.com abre el Organizador de documentos. Cualquiera que sea la manera en la que accedes, puedes fácilmente pasar del Organizador al Editor o mantener ambas ventanas abiertas al mismo tiempo.

http://es.ccm.net/faq/10746-las-suites-y-los-programas-ofimaticos-office-google-docs-open-office

BM Lotus Symphony es una suite ofimática que se puede utilizar para reemplazar el pack office. Este paquete pone a su disposición un procesador de textos (Symphony Document), una hoja de cálculo (Symphony Spreadsheets) y una herramienta de presentación (Symphony Presentation) para ayudarte a realizar tus proyectos personales y profesionales. También dispone de un formato abierto de dato (ODF), lo que le permite importar, editar y guardar una variedad de formatos por ejemplo como los documentos de Microsoft Office. Soporta el añadido de plugins y la exportación de sus documentos en formato PDF.

IBM Lotus Symphony es gratuito pero requiere una inscripción en el sitio oficial del programa para poder empezar la descarga.

Adobe Buzzword te permite crear un documento, compartirlo con tus colegas, luego organizar el equipo de colaboración en la Web para hacerlo analizar. Buzzword se ejecuta en servidores Adobe asegurados, en los cuales son también almacenados tus comentarios; estos están siempre disponibles en la Web.

Buzzword propone dos tipos de visualización, el Organizador de documentos y el Editor. La visualización de inicio depende de la manera en la que accedes a Buzzword. Si alguien te envía un mensaje electrónico con un enlace hacia un documento Buzzword, haz clic en este enlace, abre el documento en el Editor. Empieza Buzzword desde Acrobat.com abre el Organizador de documentos. Cualquiera que sea la manera en la que accedes, puedes fácilmente pasar del Organizador al Editor o mantener ambas ventanas abiertas al mismo tiempo.

http://es.ccm.net/faq/10746-las-suites-y-los-programas-ofimaticos-office-google-docs-open-office

REQUERIMIENTOS

Los requerimientos especifican qué es lo que el sistema debe hacer (sus funciones) y sus propiedades esenciales y deseables. La captura de los requerimientos tiene como objetivo principal la comprensión de lo que los clientes y los usuarios esperan que haga el sistema. Un requerimiento expresa el propósito del sistema sin considerar como se va a implantar. En otras palabras, los requerimientos identifican el qué del sistema, mientras que el diseño establece el cómo del sistema.

Análisis de requerimientos

Es el conjunto de técnicas y procedimientos que nos permiten conocer los elementos necesarios para definir un proyecto de software. Es una tarea de ingeniería del software que permite especificar las características operacionales del software, indicar la interfaz del software con otros elementos del sistema y establecer las restricciones que debe cumplir el software.

La especificación de requerimientos suministra al técnico y al cliente, los medios para valorar el cumplimiento de resultados, procedimientos y datos, una vez que se haya construido.

La tarea de análisis de los requerimientos es un proceso de descubrimiento y refinamiento, el cliente y el desarrollador tienen un papel activo en la ingeniería de requerimientos de software. El cliente intenta plantear un sistema que en muchas ocasiones es confuso para él, sin embargo, es necesario que describa los datos, que especifique las funciones y el comportamiento del sistema que desea. El objetivo es que el desarrollado actúe como un negociador, un interrogador, un consultor, o sea, como persona que consulta y propone para resolver las necesidades del cliente.

El análisis de requerimientos proporciona una vía para que los clientes y lo des arrolladores lleguen a un acuerdo sobre lo que debe hacer el sistema. La especificación, producto de este análisis proporciona las pautas a seguir a los diseñadores del sistema.

Es necesario mantenerse al tanto de los requerimientos particulares y mantener vínculos

entre los requerimientos dependientes de forma que se pueda evaluar el impacto de los

cambios en los requerimientos. El proceso de gestión de requerimientos debe empezar

cuando esté disponible una versión preliminar del documento de requerimientos. Hay que

establecer un proceso formal para implantar las propuestas de cambios y planear como se

van a gestionar los requerimientos que cambian durante el proceso de obtención de

requerimientos.

SISTEMAS OPERATIVOS

- ESTA HECHO PARA PROPIOS EQUIPOS : mac os

- LA MAYORIA DE JUEGOS NO CORREN EN ESTE SISTEMA: linux

- MEJOR INTERFAZ GRAFICO DE DATOS : mac os

- SU ADQUISICION ES DE MANERA GRATUITA: linux

- SISTEMA OPERATIVO SIMILAR A UNIX: Linux

- SISTEMA OPERATIVO MAS UTILIZADO: windows 7

- ES MUY SEGURO: Mac Os

- POCOS PROGRAMAS PARA EL SISTEMA OPERATIVO:Linux

- MUY ESTABLE PARA SERVIDORES : Linux Puede ser definido como un conjunto de programas especialmente hechos para la ejecución de varias tareas, en las que sirve de intermediario entre el usuario y la computadora. Este conjunto de programas quemanejan el hardware de una computadora u otro dispositivo electrónico. Provee de rutinas básicas para controlar los distintos dispositivos del equipo y permite administrar, escalar y realizar interacción de tareas.Un sistema operativo, tiene también como función, administrar todos los periféricos de una computadora. Es el encargado de mantener la integridad del sistema.Podemos decir que el sistema operativo es el programa más importante de la computadora.Existen muchos tipos de Sistemas Operativos, cuya complejidad varía dependiendo de qué tipo de funciones proveen, y en qué tipo de equipo puede ser usado. Algunos sistemas operativo permiten administrar gran cantidad de usuarios, en cambio otros controlan dispositivos de hardware como bombas de petróleo.Cuando el sistema operativo comienza a funcionar, inicia los procesos que luego va a necesitar para funcionar correctamente. Esos procesos pueden ser archivos que necesitan ser frecuentemente actualizados, o archivos que procesan datos útiles para el sistema. Es posible tener acceso a distintos procesos del sistema operativo, a través del administrador de tareas, donde se encuentran todos los procesos que están en funcionamiento desde la inicialización del sistema operativo hasta su uso actual.Una de las atribuciones del sistema operativo es cargar en la memoria y facilitar la ejecución de los programas que el usuario utiliza. Cuando un programa está en ejecución, el sistema operativo continúa trabajando. Por ejemplo, muchos programas necesitan realizar acceso al teclado, vídeo e impresora, así como accesos al disco para leer y grabar archivos. Todos esos accesos son realizados por el sistema operativo, que se encuentra todo el tiempo activo, prestando servicios a los programas que están siendo ejecutados.

TIPOS DE USUARIOS INFORMATICOS

Quizá sea complejo entender que para una computadora un usuario puede no ser un ser humano: en este caso un programa u otra computadora podrían ser considerados usuarios, la PC realiza una abstracción a través de la cual brinda recursos de hardware, software mediante permisos de acceso a los mismos.

La tarea de los Beta Testers es reportar errores al programador/desarrollador, y esen gran medida responsable de que el programa llegue al usuario final sin errores.Otras definicionesEl usuario en función de su experienciaAunque las personas que tienen contacto directo con las computadoras pueden ser definidascolectivamente como usuarios, de forma individual tienen numerosas diferencias (edad, sexo,conocimientos previos, motivación, etc). Sin embargo, hay situaciones en que es necesarioclasificarlos en una sola categoría; por ejemplo, para fines de evaluación. Una de las másutilizadas es la que clasifica a los usuarios según su nivel de conocimiento (avanzado,principiante, intermedio). Ya Sutcliffe (1988) lo define de la siguiente manera:2 • Inexpertos: son las personas que no tienen experiencia en el uso de máquinas y tecnología (algo muy raro de encontrar hoy en día); • Principiantes: personas que han tenido algún contacto con maquinaria y tecnología; • Habilitados: son usuarios competentes, pero que les falta algo (al nivel de conocimiento o comprensión) que les permitan ser clasificados como expertos. Se podría decir que la mayoría de los usuarios entran en esta categoría. • Expertos: se trata de individuos que poseen tan vasto conocimiento sobre la maquinaria y tecnología, que serían capaces de desmontarla y volver a montarla si fuera necesario. Constituyen un grupo relativamente pequeño de personas

La tarea de los Beta Testers es reportar errores al programador/desarrollador, y esen gran medida responsable de que el programa llegue al usuario final sin errores.Otras definicionesEl usuario en función de su experienciaAunque las personas que tienen contacto directo con las computadoras pueden ser definidascolectivamente como usuarios, de forma individual tienen numerosas diferencias (edad, sexo,conocimientos previos, motivación, etc). Sin embargo, hay situaciones en que es necesarioclasificarlos en una sola categoría; por ejemplo, para fines de evaluación. Una de las másutilizadas es la que clasifica a los usuarios según su nivel de conocimiento (avanzado,principiante, intermedio). Ya Sutcliffe (1988) lo define de la siguiente manera:2 • Inexpertos: son las personas que no tienen experiencia en el uso de máquinas y tecnología (algo muy raro de encontrar hoy en día); • Principiantes: personas que han tenido algún contacto con maquinaria y tecnología; • Habilitados: son usuarios competentes, pero que les falta algo (al nivel de conocimiento o comprensión) que les permitan ser clasificados como expertos. Se podría decir que la mayoría de los usuarios entran en esta categoría. • Expertos: se trata de individuos que poseen tan vasto conocimiento sobre la maquinaria y tecnología, que serían capaces de desmontarla y volver a montarla si fuera necesario. Constituyen un grupo relativamente pequeño de personas

Tipos de usuario informáticoEn sentido general, un usuario es un conjunto de permisos yde recursos (o dispositivos) a los cuales se tiene acceso. Esdecir, un usuario puede ser tanto una persona como unamáquina, un programa, etc.Usuario administradorEl usuario administrador de un producto informático (bien sea hardware o software), es lapersona a la que va destinada dicho producto una vez que ha superado las fases de desarrollocorrespondientes.Habitualmente, el software se desarrolla pensando en la comodidad del usuario final, y poresto se presta especial interés y esfuerzo en conseguir una interfaz de usuario lo más clara ysencilla posible.Usuario registradoSe denomina así a la persona que tiene derechos especiales en algún servicio de Internet poracreditarse en el mismo mediante un identificador y una clave de acceso, obtenidos conprevio registro en el servicio, de manera gratuita o de pago. Normalmente, un usuarioregistrado tiene asignada una cuenta propia que mantiene información personalizada delusuario en el servidor, (como puede ser dirección de e-mail y espacio correspondiente).También puede dar acceso a ciertos contenidos no accesibles al público en general, como porejemplo un usuario registrado en un periódico on-line con acceso por suscripción.Usuario anónimoEs usuario anónimo en informática aquel que navega en sitios web (o usa cualquier serviciode la red) sin autenticarse como usuario registrado. En algunos servicios en Internet sedispone de un modo de uso como usuario registrado y otro como usuario anónimo;normalmente, el usuario registrado goza de mayores privilegios.El anonimato en Internet es uno de sus puntos fuertes, a la vez que motivo habitual dediscusión. A los usuarios les gusta sentirse libres para expresarse, mientras que ciertosorganismos quisieran un mayor control de todo el movimiento por la red para actuar con máseficacia contra la delincuencia online.Usuario «beta tester»En el proceso de desarrollo de software, existe un usuario intermedio entre el desarrollador yel usuario final que se encarga de comprobar y testear que el programa trabaje de la forma

- ADINISTRADORES:Que pueden añadir módulos con nuevas funciones, actualizar el portal, dar de alta o baja a usuarios, etc.

- El invitado, que es aquel que llega a la página pero no se identifica como usuario registrado (miembro de la comunidad) y que solamente puede ver unos contenidos restringidos.

- Los miembros de la comunidad que se identifican como tales mediante un nombre y una contraseña en la página de inicio, y que pueden añadir noticias, nuevos enlaces a páginas, ver y subir fotos, leer los foros y participar en ellos, acceder a documentos almacenados en el portal, etc.

- Usuarios Registrados, son aquellas personas que han creado usuarios en el sitio web y podrán acceder a contenidos especiales. Adicional mente tienen la posibilidad de colaborar con nuevos documentos a la biblioteca virtual, eventos al calendario de actividades y personas o instituciones aldirectorio

- Para entender las dificultades que ha presentado la definición de las funciones de usuario dentro de MechXML es necesario realizar una breve descripción de qué son y cómo se manejan en los programas comerciales de simulación y en los programas desarrollados por grupos de investigación. Se considera que MSC.ADAMS y Mbs3daaaaa son ejemplos adecuados de estos dos grupos. .

Existen otros perfiles de usuario pero que ahora no se utilizan, y que serían personas que pueden escribir una noticia, pero pendiente de la aprobación por un supervisor que lo revisa, o distintas categorías de administradores.

Para añadir o modificar contenidos no hace falta ningún programa especial, y se puede hacer desde cualquier navegador.

Para añadir o modificar contenidos no hace falta ningún programa especial, y se puede hacer desde cualquier navegador.

-

Las funciones de usuario tienen un papel muy importante dentro de la simulación de mecanismos ya que son necesarias en un gran número de sistemas multicuerpo como, por ejemplo, en resortes de características no lineales, neumáticos y en general en fuerzas donde se establezca algún tipo de condición.Los datos que se incluyen dentro de la definición de las funciones de usuario son las variables de entrada y de salida de la función, y el código de la propia función. Es posible que la función no tenga ningún argumento de entrada, pero es obligatorio que tenga, al menos, uno de salida.

La función puede darse de dos maneras, mediante su localización (puede ser una dirección local del ordenador o una de internet) o directamente con el código de la función. También es posible darlas mediante el código fuente o mediante el código compilado.

- http://es.slideshare.net/manuelit17/tipos-de-usuarios

sábado, 28 de mayo de 2016

HARDWARE

La palabra hardware se refiere a todas las partes físicas de un sistema informático; sus componentes son: eléctricos, electrónicos, electromecánicos y mecánicos. Son cables, gabinetes o cajas, periféricos de todo tipo y cualquier otro elemento físico involucrado; contrariamente, el soporte lógico es intangible y es llamado software.

Son todos los dispositivos y componentes físicos que realizan las tareas de entrada y salida, también se conoce al hardware como la parte dura o física del computador. La mayoría de las computadoras están organizadas de la siguiente forma:

Los dispositivos de entrada (Teclados, Lectores de Tarjetas, Lápices Ópticos, Lectores de Códigos de Barra, Escáner, Mouse, etc.) y salida (Monitor, Impresoras, Plotters, Parlantes, etc.) y permiten la comunicación entre el computador y el usuario.

Son todos los dispositivos y componentes físicos que realizan las tareas de entrada y salida, también se conoce al hardware como la parte dura o física del computador. La mayoría de las computadoras están organizadas de la siguiente forma:

Los dispositivos de entrada (Teclados, Lectores de Tarjetas, Lápices Ópticos, Lectores de Códigos de Barra, Escáner, Mouse, etc.) y salida (Monitor, Impresoras, Plotters, Parlantes, etc.) y permiten la comunicación entre el computador y el usuario.

Funcionan Unidos para dar vida a un Computador, ya que de la unión de esto depende el trabajo de un PC.

Software se refiere a los programas y datos almacenados en un ordenador. Los programas dan instrucciones para realizar tareas al hardware o sirven de conexión con otro software. Losdatos solamente existen para su uso eventual por un programa.

Hardware es el substrato físico en el cual existe el software. El hardware abarca todas las piezas físicas de un ordenador

Suscribirse a:

Entradas (Atom)